Se l’informatica è la scienza che gestisce l’informazione, il software, in qualsiasi sua forma, ne esprime la massima espressione. Si occupa infatti di organizzare e rendere disponibili informazioni utili, correttamente e in breve tempo.

Dietro la parola software ovviamente c’è molto altro, ma infondo è l’efficiente gestione dell’informazione uno dei suoi scopi più importanti.

Se la nostra è la società che ha fatto dell’informazione un bene economico, dall’altra non è sempre facile per PA, Aziende e privati, adottare strumenti e conoscenze adeguate a tutelarsi da una gestione superficiale dell’informazione.

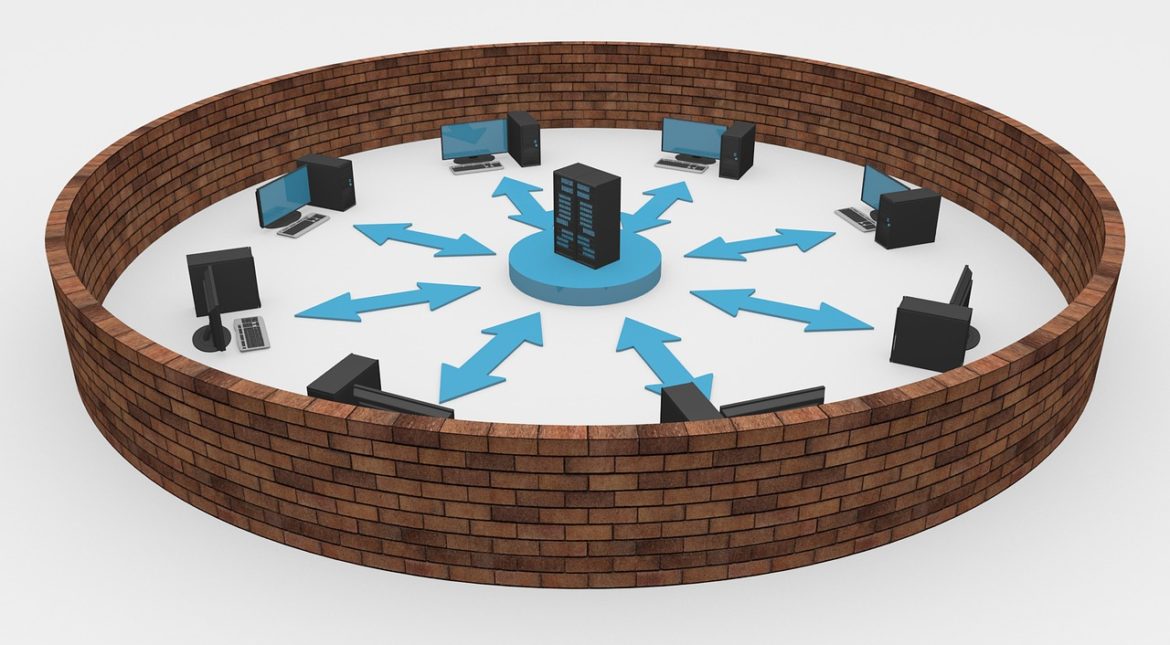

In ambito informatico è necessario affidarsi ad un’analisi precisa e scrupolosa degli obiettivi e delle probabili vulnerabilità. Un’azienda che, ad esempio, ha necessità di ottimizzare la gestione documentale, oltre alla rapidità e alla facilità di reperire l’informazione non potrà sottovalutare l’importanza della cybersecurity.

Soprattutto negli ultimi anni gli attacchi di cybercriminalità subiti dalla PA e da Aziende di tutte le dimensioni sono aumentati in modo esponenziale.

Ultimo esempio, notizia di poche giorni fa, l’attacco cyber alla Asl di Torino. Un ransomware, probabilmente, che ha bloccato molti servizi sanitari, creando ritardi e molti disagi.

Secondo il 2022 Cybersecurity Skills Gap Global Research Report di Fortinet, il numero degli esperti di cybersecurity è insoddisfacente in tutto il mondo.

L’Italia, in particolare, terza per numero di attacchi hacker, soffre più di altri la scarsità di esperti e sistemi adeguati.

Select from the World