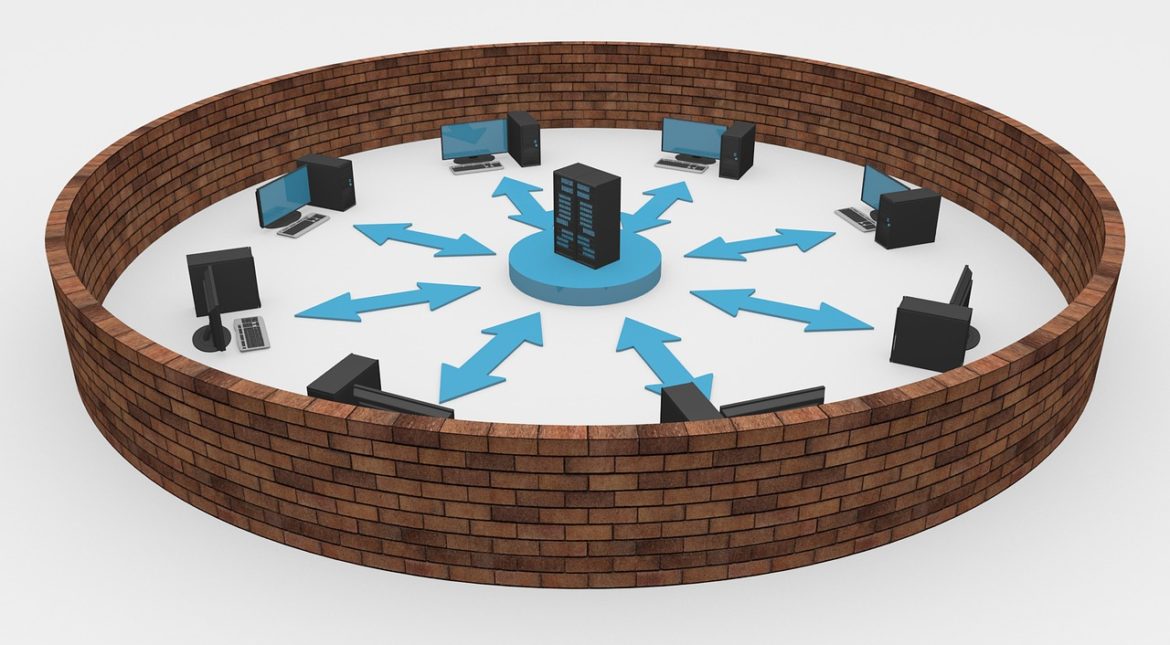

Il firewall è il primo sistema di difesa contro gli attacchi ransomware e in generale, le minacce esterne alla nostra rete interna.

Agisce come delle mura fortificate su cui le sentinelle osservano e decidono chi fare entrare e chi invece lasciare fuori e addirittura bloccare.

Spesso i messaggi del firewall sono liquidati come ‘fastidiosi’. Appaiono quando vogliamo scaricare un nuovo programma ad esempio e istintivamente rispondiamo sì per liberare la visuale del desktop.

La tentazione è quella di disattivarlo, trascurandone l’importanza.

Innanzi tutto conosciamolo meglio.

L’azione del firewall può seguire una logica Default-deny o Default-allow.

Nel primo caso viene fatto ‘passare’ ciò che viene autorizzato esplicitamente, il resto viene bloccato. Chiaramente si tratta del procedimento più sicuro, anche se ‘invasivo’.

Nel secondo caso si richiede invece una lista di ‘cattivi’ che rimangono ‘fuori’. Via libera a tutto il resto!

Rispetto all’antivirus agisce a un livello diverso. Sta nel perimetro del sistema e controlla il traffico in entrata e uscita. Un antivirus analizza ciò che nella macchina è ritenuto dannoso e compie azioni per limitarne i danni.

Ci sono molti tipi di firewall con caratteristiche differenti. Per un uso privato tuttavia si tenga conto che le impostazioni del firewall sono di default.

Nel caso di una rete aziendale il discorso è molto più articolato.

Ogni tipo di firewall si differenzia dall’altro o per come analizza i dati, o per dove è collocato o, ancora, per la tipologia e il numero di elementi che analizza.

Per approfondire ancora sulla sicurezza informatica:

Il nostro articolo sull’accesso sicuro ai dispositivi: vai

Law & Order